さらに巧妙化したフィッシング詐欺も出現 2019年に流行したメールやSMSからの脅威と対策をおさらい

2019年も引き続きフィッシング詐欺や、スマホ決済サービスの不正利用など、サイバー犯罪による金銭被害が多数報道されました。企業や組織では従業員に送りつけられるメールを起点とした被害が深刻化しています。いま私たちが知っておきたいメールやSMSからの脅威と対策を解説します。

国内ネットバンキングを狙うフィッシング詐欺が流行

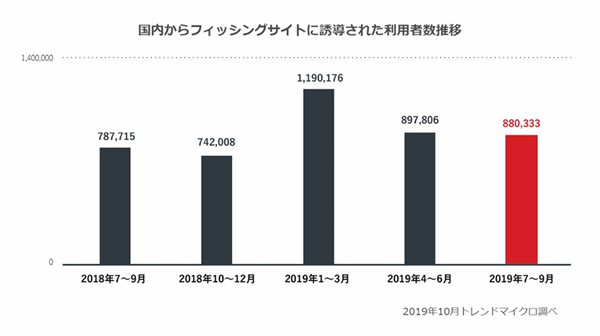

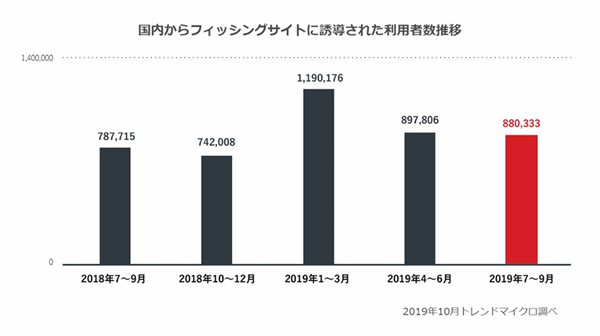

2018年を通して高止まり傾向であったフィッシング詐欺は、2019年も引き続き多くのネット利用者を脅かしています。これは、サイバー犯罪者が実在する金融機関や各種インターネットサービスなどをかたって偽サイト(フィッシングサイト)へネット利用者を誘導し、そこで入力させた個人情報やクレジットカード情報、アカウント情報(IDとパスワード)などを盗み出す手口です。トレンドマイクロの調査では、2019年1月から9月までに、フィッシングサイトへ誘導された国内のネット利用者が約297万人に上りました。

中でも2019年9月から活発化しているのが、国内ネットバンキングの二要素認証を突破しようとする手口です。

中でも2019年9月から活発化しているのが、国内ネットバンキングの二要素認証を突破しようとする手口です。

二要素認証とは?

これまでに確認されたのは、実在する金融機関を装って「不正ログインされた可能性があります」「口座再開の手続きを行ってください」などと通知するメールやSMSを不特定多数に送りつけ、ユーザをフィッシングサイトへ誘導するものなどです。サイバー犯罪者はそこで入力されたアカウント情報を使って正規のネットバンキングに不正アクセスし、利用者に偽サイトでの処理の完了を待たせている間、口座への送金といった追加の認証が必要となる手続きを行います。その後、本人確認のためなどと称してユーザから認証コードもだまし取ることで二要素認証を突破し、不正行為を働いていると推測されます。

警察庁の発表によると、2019年9月からフィッシング詐欺によるものと見られる不正送金被害が急増しています。2019年上半期(1月~6月)の被害件数は183件、被害額は約1億6,600万円にとどまったものの、同年9月だけで被害件数は436件、被害額は約4億2,600万円に膨れ上がりました。

偽装対象は都市銀行だけではありません。地方銀行などにも拡散する可能性があるため、ネットバンキングの利用者は注意してください。

|

<対策>

- セキュリティ関連団体などが発表する注意喚起情報を確認し、フィッシング詐欺の手口を知る

- メールやSMSなどで誘導されるURLを不用意に開かない

- ログインや情報入力は、送られてきたURLからではなく、正規サイトもしくは正規アプリから行う

- OSやセキュリティソフト、セキュリティアプリを最新の状態に保って利用する

|

スマホ決済サービスの不正利用被害が相次ぐ

キャリア決済やQRコード決済などのスマホ決済サービスをめぐる犯罪も世間を騒がせました。実際に、悪意のある第三者にスマホ決済サービスのアカウントを不正利用され、店舗やショッピングサイトで勝手に買い物をされるなどの被害が発生しています。

その原因の1つは、フィッシング詐欺などによってユーザが自らスマホ決済サービスのアカウント情報を漏らしてしまったことにあります。実際に、携帯電話事業者を装うSMSやメールで「キャリア決済が不正利用された可能性がある」「通話料が高額になっている」などと通知し、受信者にURLリンクを開かせることで偽のログイン画面へ誘導する手口が確認されました。

また、ユーザが複数のサービスに同一のIDとパスワードの組み合わせを使い回していることも一因です。サイバー犯罪者はフィッシング詐欺やサービス事業者への攻撃などによって不正に入手したアカウント情報をリスト化し、それらを用いて各種サービスへのログインを試みます。そのため、使い回しているIDとパスワードがサイバー犯罪者の手に渡ってしまうと、アカウントを芋づる式に乗っ取られるリスクを高めてしまうのです。アカウントの不正利用を防ぐための自衛策を講じましょう。

|

<対策>

- メールやSMSなどで誘導されるURLを不用意に開かない

- サービスごとに異なるIDとパスワードの組み合わせを使用する

- ログインや情報入力は、送られてきたURLからではなく、正規サイトもしくは正規アプリから行う

- 二要素認証や多要素認証を採用しているサービスを選択し、認証を有効にしておく

|

企業や組織のランサムウェア被害も継続

ランサムウェア(身代金要求型ウイルス)を利用した攻撃は依然として企業や組織に深刻な被害を及ぼしています。ランサムウェアは、パソコンやスマホをロックして操作不能にしたり、端末内の文書、画像、動画を暗号化して開けなくしたりして、復旧と引き替えに金銭を要求するマルウェア(悪意のあるソフトウェアの総称)です。

企業や組織を狙う攻撃の発端は主にメールです。たとえば、実在する企業を装って「Invoice(請求書)」「Payment(支払)」を件名とするメールを従業員に送りつけ、不正な添付ファイルを開かせることでネット上からマルウェアをインストールさせ、ランサムウェアなどに感染させる手口が確認されました。

また、OSやソフトの脆弱性(セキュリティ上の欠陥)を突くことで端末にランサムウェアを送り込む手口もあります。そのため、脆弱性を残したままの端末では、サイバー犯罪者によって設置された脆弱性攻撃サイトを訪れただけでランサムウェアに感染してしまうリスクがあるのです。Windows 7は2020年1月14日にすべてのサポートが終了し、以降OSの脆弱性を修正する更新プログラムが配布されなくなります。OSのサポートが切れる前に、勤務先のルールに従って最新バージョンへ移行しましょう。

|

<対策>

- 重要なデータはこまめにバックアップする

- メールのURLリンクや添付ファイルを不用意に開かない

- 勤務先のルールに従ってOSやソフトを適切に更新する

- セキュリティソフトを最新の状態で利用する

- 勤務先の端末で不審なメールを受信したり、異変を感じたりしたらヘルプデスクなどに連絡する

|

ランサムウェアの標的は企業や組織だけではありません。その脅威は、オンラインゲームを楽しむ個人にも及んでいます。「ゲームを有利に進めるためのチートツールが手に入る」などと人気オンラインゲーム「フォートナイト(Fortnite)」のプレイヤーをそそのかし、チートツールに見せかけたランサムウェアをインストールさせる手口が報告されています。チートツールを装ってマルウェアをインストールさせる手口は過去にも確認されており、少しでもゲームを有利に進めたいと思うプレイヤーが餌食になっています。

もはや他人事ではないビジネスメール詐欺

ビジネスメール詐欺(BEC:Business E-mail Compromise)の被害はかつてないほどの規模に膨らんでいます。BECは、経営幹部や取引先などを装ったメールを従業員に送りつけ、サイバー犯罪者が管理する口座に送金させたり、特定の情報をだまし取ったりする手口です。米国連邦捜査局(FBI)による2019年9月の発表では、2016年6月から2019年7月における全世界でのBECの累計被害件数は16万6,349件、累積被害額は262億177万5,589米ドルに達しました。

BECもランサムウェアと同様、従業員に送りつけられるメールが攻撃の主な起点になっています。サイバー犯罪者は、業務メールの盗み見などにより従業員を欺くための情報を事前に収集し、もっともらしい内容の偽メールを送りつけてくるため、予備知識のない従業員は何の疑いもなくだまされてしまう恐れがあります。

BECはあらゆる規模、地域、業種の企業や組織をターゲットにしています。従業員一人ひとりが当事者意識を持ってBEC対策を実践しましょう。

|

<対策>

- 送金や情報提供を促すメールを受け取ったら電話、あるいは直接本人と話して事実確認をする

- 送金や情報提供は勤務先の規程に従って実施する

- Webメールをはじめ、業務に関連するクラウドサービスのIDとパスワードを厳重に管理する

- OSやソフトを勤務先の規定に従って正しく更新し、セキュリティソフトも最新の状態で利用する

- 勤務先の端末で不審なメールを受信したり、異変を感じたりしたらヘルプデスクなどに連絡する

|

返信メールに偽装した不正ファイル付きメールが拡散

2019年11月下旬から、EMOTET(エモテット)と呼ばれるマルウェアをインストールさせる不正な添付ファイル付きのスパムメールが世間を騒がせています。当初は海外の利用者を主な標的としていましたが、2019年4月に初めて日本語の件名が付けられた攻撃メールが確認されてから日本国内にも本格的に流入しています。確認されているのは、「請求書」「毎月の請求書」「ドキュメント」「助けて」などを件名として不特定多数に攻撃メールを送りつけるばらまき型の手口と、すでに感染してしまった利用者のメールを使って返信メールを装う手口の2種類です。後者では実際にメールをやり取りしている相手からの返信に見えるため、本物のメールと思い込んで添付ファイルを開いてしまいます。

EMOTETはWord文書ファイルなどのマクロ機能を悪用します。万一感染してしまうと、パソコン内の情報を盗み取られたり、ランサムウェアに感染したりする可能性があります。また、自身のメールアカウントを悪用され、過去にメールをやり取りしたことのある相手に不正メールを送られ、感染の拡大に加担してしまうこともあるため注意してください。

|

<対策>

- メールのURLリンクや添付ファイルを不用意に開かない

- OSやセキュリティソフトを最新の状態に保って利用する

- マクロを利用しない場合は無効にしておく

|

更新日:2019年12月26日

法人向けセキュリティ対策なら

「あんしんプラスシリーズ」にお任せください。

エンドポイント対策

ネットワークに接続されているデバイス(PC、スマホ等)と、デバイスに保存している情報を守る対策

入口・出口対策

マルウェア(コンピューターウイルス等)による内部ネットワークへの侵入・外部感染を防ぐ対策

内部対策

不正侵入したマルウェアから機密情報を守る対策

内部対策

不正侵入したマルウェアから機密情報を守る対策

中でも2019年9月から活発化しているのが、国内ネットバンキングの二要素認証を突破しようとする手口です。

中でも2019年9月から活発化しているのが、国内ネットバンキングの二要素認証を突破しようとする手口です。